Дата: 04.12.2021 г.

Авторы статьи: Ксения Понаморёва и Эмма Яндыбаева — Главные специалисты по защите информации в Альтирикс Групп

То, что волнует работников

Хотелось бы рассмотреть новые обязанности, права, ответственность, требования, которые предъявляются к работникам, работающим с автоматизированными системами управления технологическими процессами (далее — АСУ ТП). Немного расскажу про наш опыт. Если смотреть на те сферы, которые определены в Федеральном законе от 26.07.2017 № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации» (далее — 187-ФЗ) и которые подразумевают наличие АСУ ТП — мы поработали со всеми, тем более, проекты, которые мы выполняли, включали как категорирование объектов критической информационной инфраструктуры (далее — КИИ), так и работы по созданию системы безопасности, ее внедрение, оценку соответствия и т.д. В процессе выполнения работ мы взаимодействуем с заказчиками, спрашиваем то, что их больше всего волнует. И на данный момент сложилась приблизительно такая ситуация: так как приказ Приказ ФСТЭК России от 14.03.2014 № 31 «Об утверждении Требований к обеспечению защиты информации в автоматизированных системах управления производственными и технологическими процессами на критически важных объектах, потенциально опасных объектах, а также объектах, представляющих повышенную опасность для жизни и здоровья людей и для окружающей природной среды» (далее — Приказ ФСТЭК России № 31) принят довольно давно и по нему работают и создают системы защиты уже на протяжении 7-ми лет, законодательство о КИИ чуть меньше, но все равно уже довольно солидный срок, поэтому подходы к обеспечению информационной безопасности АСУ ТП, можно сказать, уже сложились — существуют типовые решения и т.п. А вот то, что касается разделения ответственности между работниками — здесь существуют по-прежнему пробелы. К сожалению, на объектах встречаемся с тем, что вся ответственность возложена либо на одного человека, который не обладает достаточными компетенциями или инструментами для влияния на других работников и на распределение бюджетов для создания, либо модернизации системы безопасности. Иногда бывает так, что работники не назначены, то есть как-то все «само» функционирует. И естественно вопрос извечный – «что делать и кто виноват?» не обошел стороной и сферы обеспечения безопасности АСУ ТП, поэтому вопросы возникают касаемо ответственности и уголовной, и административной, тех обязанностей, которые необходимо выполнить, чем они регламентируются, какие требования как к специалисту предъявляются и так далее. Попробуем по порядку со всем этим разобраться.

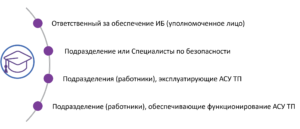

Роли, предусмотренные в нормативных документах

Первое – это роли, которые предусмотрены в нормативных документах. Если вашей АСУ ТП “посчастливилось”, так сказать, стать значимым объектом КИИ, то здесь в свои права вступает Приказ ФСТЭК России от 21.12.2017 № 235 «Об утверждении Требований к созданию систем безопасности значимых объектов критической информационной инфраструктуры Российской Федерации и обеспечению их функционирования» (далее — Приказ ФСТЭК России № 235), который говорит нам о том, что к силам обеспечения информационной безопасности на объекте относятся: первое – ответственный за информационную безопасность. В терминологии Приказа ФСТЭК России № 235 вы увидите, что это уполномоченное лицо, которому делегированы обязанности руководителя субъекта КИИ, также подразделения или специалисты по безопасности (отдельные). Также к силам обеспечения информационной безопасности относятся подразделения, работники, эксплуатирующие АСУ ТП, и подразделения, обеспечивающие функционирование АСУ ТП. Теперь, главный вопрос – кто эти люди и какие обязанности на них возложены?

Ответственный за обеспечение информационной безопасности в АСУ ТП или уполномоченное лицо

Ответственный за обеспечение информационной безопасности в АСУ ТП или уполномоченное лицо

Первое – это ответственный за обеспечение информационной безопасности (далее — ИБ), либо уполномоченное лицо. В терминологии Приказа ФСТЭК России № 235 по умолчанию, если функции, которые вы видите в таблице ниже, не переданы какому-то уполномоченному лицу, то эти обязанности выполняет руководитель организации. Решение подходит для небольших компаний. На практике когда компания довольно крупная и АСУ ТП или объектов КИИ много, то руководителем организации назначаются уполномоченные, ответственные за ИБ, и это, как правило, заместитель генерального директора по безопасности, либо заместитель генерального директора по направлению информационных технологий. Обязанности, как мы видим, регламентируются Приказом ФСТЭК России № 235, а также Приказом ФСТЭК России от 25.12.2017 № 239 «Об утверждении Требований по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации» (далее — Приказ ФСТЭК России № 239) в отношении планирования и контроля мероприятий по обеспечению информационной безопасности (это группа мер планирования — ПЛН). И функции, естественно, руководящие. С данным уполномоченным лицом будут взаимодействовать другие лица, структурные подразделения, о которых мы поговорим чуть позже (в плане согласования бюджетов, доведения рисков в случае нарушения информационной безопасности АСУ ТП, контроля планирования и так далее).

| № | Функции | Обязанность возлагается нормативным документом |

| 1. | Создает систему безопасности, организует и контролирует ее функционирование | п. 8 Приказа ФСТЭК России № 235 |

| 2. | Рассматривает предложения по совершенствованию организационно-распорядительных документов по ИБ и системы обеспечения ИБ в целом | п.п. 10, п. 37 Приказа ФСТЭК России № 235 |

| 3. | Утверждает организационно-распорядительные документы по ИБ | п. 26 Приказа ФСТЭК России № 235 |

| 4. | Рассматривает и утверждает результаты ежегодного контроля эффективности принятых организационных и технических мер по обеспечению ИБ | п. 36 Приказа ФСТЭК России № 235 |

| 5. | Планирует и контролирует мероприятия по обеспечению ИБ | п. 13.1 Приказа ФСТЭК России № 239 |

По умолчанию (при отсутствии приказа о назначении ответственного лица) перечисленные обязанности выполняет руководитель организации. Распространенная практика: уполномоченным лицом, ответственным за обеспечение ИБ, назначают заместителя генерального директора по безопасности либо заместителя генерального директора по информационным технологиям.

По умолчанию (при отсутствии приказа о назначении ответственного лица) перечисленные обязанности выполняет руководитель организации. Распространенная практика: уполномоченным лицом, ответственным за обеспечение ИБ, назначают заместителя генерального директора по безопасности либо заместителя генерального директора по информационным технологиям.

Подразделения или специалисты по безопасности

Следующие участники – это подразделения или специалисты по безопасности. Здесь можно пойти двумя путями: первое – это создать отдельное структурное подразделение, которое будет заниматься обеспечением безопасности АСУ ТП; либо, если нет такой возможности в силу кадровой политики, либо уже существуют подразделения по информационной безопасности, то можно возложить некоторые функции на данных специалистов существующего отдела. Важный момент: в Приказе ФСТЭК России № 235 установлено, что те структурные подразделения, и те специалисты по безопасности, которые занимаются обеспечением безопасности значимого объекта КИИ (здесь мы рассматриваем АСУ ТП) не должны совмещать каких-то других не связанных с ИБ функций, в том числе функций ИТ. Поэтому при назначении специалистов по безопасности стоит это учитывать. Обязанности также возлагаются нормативными документами, но не все они прописаны дословно в Приказе ФСТЭК № 235. Однако, стоит обратить внимание, что в Приказе ФСТЭК России № 31, что в Приказе ФСТЭК России № 239, жизненный цикл обеспечения безопасности один и тот же и в целом соответствует ГОСТ 34.601-90 или ГОСТ Р 51583-2014: обоснование создания, формирование требований, разработка (проектирование) системы защиты, внедрение, сопровождение и т.п.; и эти функции должен кто-то выполнять. Поэтому, даже если в нужном (применимом) вам приказе ФСТЭК России не прописаны конкретно те роли, все равно организация сталкивается с тем, что они должны быть, потому что кто-то эти функции должен выполнять. Функций довольно много, стоит отметить, что это не только создание системы безопасности, это и поддержание ее на протяжении всего жизненного цикла, вплоть до вывода из эксплуатации если такая необходимость возникла. Обязанности достаточно полно регламентируются приказами ФСТЭК России и тут же следует учесть, что в том структурном подразделении или среди специалистов по безопасности должны быть определены ответственные за реагирование на компьютерные инциденты. В Приказе ФСТЭК России № 239, Приказе ФСТЭК России № 31, наравне с приказами ФСБ России, которые регулируют сферу КИИ, реагирование на компьютерные инциденты занимает довольно большое место и придают этому большое значение. Кроме того, предусмотрены роли администраторов безопасности, закрепленных за каждой конкретной АСУ ТП, и эти роли должны быть распределены между конкретными работниками. Также не стоит забывать, что для реализации функций подразделения по безопасности можно привлекать подрядчика, обладающего соответствующей лицензией по защите информации. Функции подразделения или специалиста по безопасности вы можете видеть в таблице ниже.

| № | Функции | Обязанность возлагается нормативным документом |

| 1. | Выявляет уязвимости в АСУ ТП и в системе безопасности | п. 12 Приказа ФСТЭК России № 235 |

| 2. | Моделирует угрозы ИБ | п. 12 Приказа ФСТЭК России № 235 |

| 3. | Определяет требования к системе безопасности | — |

| 4. | Проектирует систему безопасности | — |

| 5. | Разрабатывает эксплуатационную документацию на систему безопасности | — |

| 6. | Разрабатывает проекты организационно-распорядительных документов по ИБ | — |

| 7. | Разрабатывает предложения по совершенствованию организационно-распорядительных документов по ИБ и системы безопасности в целом и представляет их Ответственному за обеспечение ИБ | п.п. 10, п. 12 Приказа ФСТЭК России № 235 |

| 8. | Реагирует на компьютерные инциденты и отправляет сведения о компьютерных инцидентах в ГосСОПКА | п. 12 Приказа ФСТЭК России № 235 |

| 9. | Организовывает проведение оценки соответствия АСУ ТП требованиям по безопасности | п. 12 Приказа ФСТЭК России № 235 |

| 10. | Координирует и контролирует деятельность пользователей и администраторов АСУ ТП по вопросам обеспечения ИБ | п. 14 Приказа ФСТЭК России № 235 |

| 11. | Организовывает отработку действий пользователей и администраторов АСУ ТП по реализации мер ИБ (киберучения) | п. 12.3 Приказа ФСТЭК России № 239 |

| 12. | Организовывает мероприятия по повышению уровня знаний пользователей и администраторов АСУ ТП по вопросам ИБ | — |

| 13. | Управляет учетными записями пользователей и поддерживает в актуальном состоянии правила разграничения доступа | — |

| 14. | Управляет средствами защиты информации и их обновлениями | п. 12 Приказа ФСТЭК России № 235, п. 13.3 Приказа ФСТЭК России № 239 |

| 15. | Контролирует обновление программных и программно-аппаратных средств АСУ ТП | |

| 16. | Централизованно управляет системой безопасности | |

| 17. | Мониторит и анализирует зарегистрированные события безопасности | |

| 18. | Ведет эксплуатационную документацию на систему безопасности |

Среди работников подразделения по безопасности должны быть определены ответственные за реагирование на компьютерные инциденты, а также администраторы безопасности, закрепленные за каждой конкретной АСУ ТП. Для реализации функций подразделения по безопасности можно привлекать подрядчика, обладающего лицензией в области защиты информации.

Среди работников подразделения по безопасности должны быть определены ответственные за реагирование на компьютерные инциденты, а также администраторы безопасности, закрепленные за каждой конкретной АСУ ТП. Для реализации функций подразделения по безопасности можно привлекать подрядчика, обладающего лицензией в области защиты информации.

Подразделения, эксплуатирующие АСУ ТП

Теперь вопрос, скажем так, делегирования: что может специалист по безопасности, либо структурное подразделение в виде специалистов безопасности, возложить на подразделения (работников), эксплуатирующих АСУ ТП? Здесь можно сказать, что в приказе ФСТЭК России № 235 есть такой пункт, что не реже одного раза в год, работники, которые эксплуатируют значимый объект КИИ, должны повышать свой уровень знаний по вопросам обеспечения информационной безопасности и о возможных угрозах. Делают это они в рамках мероприятий, которые должны организовать представители подразделения по безопасности, на них эти функции также возложены (см. таблицу выше). Это позволит им реагировать на потенциальные инциденты информационной безопасности, поэтому на подразделения (работников), эксплуатирующих АСУ ТП, можно возложить функции своевременного информирования, лиц, ответственных за выявление инцидентов в подразделении ИБ (или специалиста по безопасности). Применяется принцип, скажем так, назначения необходимо минимальных прав (обязанностей). В качестве работников, которые эксплуатируют АСУ ТП, можно рассматривать операторов АСУ ТП, диспетчеров производства, мастера цеха и т.п.; и такие обязанности, как своевременное информирование об инцидентах, за ними можно закрепить. Перечень делегируемых функций на подразделения (работников), эксплуатирующих АСУ ТП, вы можете видеть в таблице ниже.

| № | Функции | Обязанность возлагается нормативным документом |

| 1. | Обеспечивают безопасность эксплуатируемых ими АСУ ТП. Объем возлагаемых на подразделения задач определяется в организационно-распорядительных документах по ИБ. Могут также назначаться работники, на которых возлагаются отдельные функции по обеспечению безопасности АСУ ТП. Обязанности, возлагаемые на работников, должны быть определены в их должностных регламентах (инструкциях). | п. 14. Приказа ФСТЭК России № 239 |

| 2. | Своевременно информируют лиц, ответственных за выявление инцидентов и реагирование на них, о возникновении инцидентов в АСУ ТП | — |

| 3. | Не реже 1-го раза в год повышают свой уровень знаний по вопросам обеспечения безопасности КИИ и о возможных угрозах безопасности информации в рамках мероприятий, организованных отделом по безопасности или специалистами по безопасности | п. 15. Приказа ФСТЭК России № 235 |

![]()

Примеры работников, эксплуатирующих АСУ ТП: оператор АСУ ТП, диспетчер производства, мастер цеха

Подразделения (работники), обеспечивающие функционирование АСУ ТП

Далее — это подразделения (работники), обеспечивающие функционирование АСУ ТП. Как правило, к таким работникам, подразделениям, относятся отдел АСУ, отдел КИПиА, отдел IT. Отдел IT, как правило, отвечает за пограничное сетевое оборудование на стыке технологической и корпоративной сетей, также за серверы в промышленной и демилитаризованной зоне, в том числе обновление программных, программно-аппаратных средств. Работники, конечно, сами понимают, что они выполняют какие-то функции, связанные с безопасностью АСУ ТП: например, это обновления программных, программно-аппаратных средств, не редко на объектах наблюдается, что конкретные инженеры закреплены за оборудованием какого-либо вендора (Siemens, Yokogawa и так далее), и поэтому они обновляют, контролируют подрядчиков, когда они приезжают, выполняют какие-то работы или получают удаленный доступ. Поэтому, функции безопасности они выполняют. Здесь, возможно стоит где-то скорректировать их деятельность с позиции информационной безопасности и закрепить за ними такие функции. Также роль администратора безопасности АСУ ТП может быть делегирована от подразделения по безопасности данным работникам – это особенно актуально, когда АСУ ТП распределенная территориально, и нет возможности (или желания) обеспечивать какой-то удаленный доступ, тем более в Приказах ФСТЭК России об этих моментах сказано, поэтому назначение администратора безопасности АСУ ТП на местах среди лиц, обеспечивающих функционирование, может быть довольно целесообразным. Перечень функций, которые могут быть делегированы подразделениям (работникам), обеспечивающим функционирование АСУ ТП, представлен в таблице ниже.

| № | Функции | Обязанность возлагается нормативным документом |

| 1. | Управляет обновлениями программных и программно-аппаратных средств АСУ ТП | — |

| 2. | Обеспечивает резервное копирование программного обеспечения, файлов конфигураций и баз данных – для средств защиты информации | — |

| 3. | Документирует действия по внесению изменений в АСУ ТП и сохраняет данные об изменениях конфигурации АСУ ТП | — |

| 4. | Ведет эксплуатационную документацию на АСУ ТП | — |

Роль «администратора безопасности АСУ ТП» может быть делегирована от подразделения по безопасности работникам, обеспечивающих функционирование АСУ ТП. Примеры подразделений, обеспечивающих функционирование АСУ ТП: отдел АСУ, отдел КИПиА, отдел ИТ (как правило, отдел ИТ отвечает за пограничное сетевое оборудование на стыке технологической и корпоративной сетей, а также за серверы в промышленной демилитаризованной зоне)

Роль «администратора безопасности АСУ ТП» может быть делегирована от подразделения по безопасности работникам, обеспечивающих функционирование АСУ ТП. Примеры подразделений, обеспечивающих функционирование АСУ ТП: отдел АСУ, отдел КИПиА, отдел ИТ (как правило, отдел ИТ отвечает за пограничное сетевое оборудование на стыке технологической и корпоративной сетей, а также за серверы в промышленной демилитаризованной зоне)

Синхронизация с различными требованиями по ИБ

Далее хотелось бы поговорить про синхронизацию с различными требованиями по информационной безопасности – сначала на уровне должностных обязанностей. К моменту, когда уже закончены работы по категорированию или по классификации АСУ ТП и приступили к стадии создания системы безопасности, компания уже обладает набором документов по защите персональных данных, по защите коммерческой тайны, по защите возможно еще каких-то видов тайн и так далее, также назначен определенный набор ответственных лиц, выполняющих функции ИБ. В таком случае является целесообразным провести большую, довольно кропотливую работу в ходе которой провести анализ, кто у вас назначен и какие обязанности этот человек выполняет, потому что затем нужно будет понять границы ответственности каждого. И, если, например, у вас есть ответственный пользователь криптосредств, который уверен, что все его криптосредства сводятся к электронной подписи в бухгалтерии, а здесь вы в рамках безопасности установили, допустим, криптошлюз в АСУ ТП, то такие моменты нужно согласовывать, такие моменты нужно озвучивать, координировать, взаимодействовать между собой, чтобы не получилось так, что ответственные лица не знали о том, что у вас происходит в АСУ ТП, например, по причине той же территориальной распределенности. Здесь, на уровне должностных обязанностей, стоит сделать разграничение, чтобы каждый отвечал за ту часть, которую он действительно может контролировать, и нес персональную ответственность.

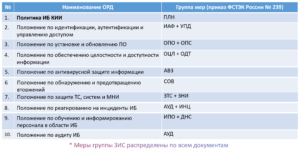

И далее – синхронизация с различными требованиями по информационной безопасности на уровне организационно-распорядительной документации. Так называемые нулевые меры (ИАФ.0, УПД.0 и т.п.), которые есть и в Приказах ФСТЭК России № 31 и 239, требуют разработки организационно-распорядительной документации. К сожалению, распространена практика создания отдельных пакетов документов по ИБ для каждого направления, допустим, отдельно только по защите АСУ ТП, отдельно только по защите значимых объектов КИИ. Здесь стоит понимать, что требования по безопасности АСУ ТП нельзя рассматривать отдельно от требований по безопасности, допустим, той же коммерческой тайны, режима коммерческой тайны и прочих объектов защиты, применимых к конкретной организации, и необходимо рассматривать все требования по информационной безопасности в комплексе. Иначе что может получиться? Может получиться, что у вас на одну и ту же информационную систему или АСУ ТП распространяются три разных регламента, допустим по реагированию на инциденты информационной безопасности, и хорошо, если они не противоречат друг другу: не так, что в одном написано – в случае подозрения на компьютерный инцидент нужно не паниковать и позвонить по такому-то номеру, а в другом – паниковать и написать на такую-то почту. Но, даже если они друг другу не противоречат, то это усложняет жизнь, это усложняет контроль, работу с ними, и, как правило, превращает просто в бумагу, которая лежит в столе и не работает. Здесь также необходима большая кропотливая работа по анализу всех имеющихся у вас документов по ИБ и сферы их распространения.

Как пример, как раз-таки, чтобы уйти от формализма (одна группа мер, одно, допустим, какое-то положение), ниже представлен наш типовой комплект: документы 1-го, 2-го уровня, политика информационной безопасности.

Далее документ 2-го уровня – положения, здесь мы пытались выстроить процессы, например, по реагированию на инциденты, раз он у нас в статье выступает примером: есть группы мер АУД, которые в Приказе ФСТЭК России от 11.02.2013 № 17 «Об утверждении Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах» и Приказе ФСТЭК России от 18.02.2013 № 21 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» выглядят как РСБ (регистрация событий безопасности) и есть группа мер по инцидентам. По факту это один процесс, начиная с регистрации событий безопасности, потом их классификации как инцидента либо как ложного события, и поэтому в документе, естественно, меры соединили и описали процесс реагирования на инциденты. Ниже вариант подхода для работы с теми группами мер и с теми нулевыми мерами, которые нужно регламентировать в соответствии с Приказом ФСТЭК России № 31 и Приказом ФСТЭК России № 239.

Заявка на аудит процессов ИБ и разработку ОРД

Особенности реализации работ для группы компаний

Теперь хотелось бы остановиться отдельно на особенностях организации работ для группы компаний. Почему так? Потому что организации в одной группе компаний – это все же разные юридические лица. И что может быть с этим связано — какие сложности или неоднозначности? Первое – стоит обратить внимание на то, не является ли руководителем дочерней организации управляющая компания. Что здесь важно учитывать? В документах по категорированию есть требования об утверждении, допустим, тех же результатов категорирования руководителем организации, и здесь в помощь – выписка из ЕГРЮЛ, правоустанавливающие документы, ваш отдел юристов, который вам скажет, кто эти документы должен подписывать: руководитель управляющей компании либо руководитель вашей дочерней организации – это что касается грамотного выполнения требований.

Следующий пример тоже довольно часто встречается в группах компаний, и это понятный механизм: управляющая компания “спускает”, так сказать, документы по информационной безопасности, все дочерние организации ими пользуются, их придерживаются. Но здесь, опять же, важны юридические моменты – может ли руководитель управляющей компании их утверждать для дочерней компании и прописано ли в тексте то, что документация распространяется на всю группу компаний. Если такого нет в тексте, и ваши документы должен утверждать только руководитель вашей дочерней организации, то нужно взять документы управляющей организации за основу, при необходимости адаптировать их под свою дочернюю организацию и утвердить уже эту документацию руководителем своей организации.

На что еще стоит обратить внимание? Работы по защите информации – это лицензируемый вид деятельности, поэтому не на всех этапах создания и поддержания системы безопасности вам может помочь управляющая компания. Например, для мониторинга информационной безопасности управляющая компания должна получить лицензию ФСТЭК России на техническую защиту конфиденциальной информации по пункту (в). По криптографии то же самое: если эта криптография используется не для собственных нужд, то нужна соответствующая лицензия ФСБ России. А вот то, что касается методической помощи в организации работ, контроля выполнения, согласования каких-то документов – здесь никаких препятствий нет и даже наоборот – указания от ФСТЭК России, о том, что управляющая компания должна это делать.

Обоснование численности персонала, задействованного в процессах ИБ

Мы поговорим с вами о подразделении и специалистах по информационной безопасности. А теперь очень интересный вопрос – а сколько достаточно, а сколько их должно быть? Вопрос интересный, вопрос встает особенно когда нужно обосновать эту численность персонала для руководства, заложить бюджет и так далее. Что здесь необходимо принять во внимание? Первое – это то, что отсутствуют какие-либо профстандарты, подходящие для информационной безопасности АСУ ТП, отсутствуют стандарты норм времени на необходимые трудовые функции в рамках обеспечения информационной безопасности АСУ ТП, и оценка трудозатрат на поддержание функционирования системы безопасности АСУ ТП выполняется экспертным путем и, значит, субъективна.

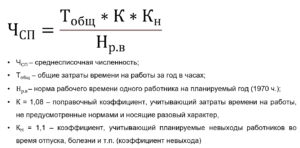

Тем не менее, провести такую оценку можно, рассчитать показатель можно, ниже приведен пример – выдержка для одного из проектов. Алгоритм сводится к следующему:

- Первое – составляем перечень трудовых функций (о трудовых функциях мы говорили уже с вами выше) – здесь происходит детализация их, потому что данный расчет осуществляется на этапе создания системы безопасности, поэтому вы уже знаете о тех подсистемах, которые у вас будут, вы уже знаете о решениях, которые вы будете применять для защиты информации, поэтому можете понимать, сколько вам потребуется времени для того, чтобы поддерживать в должном состоянии систему безопасности и ее обслуживать, в том числе администрировать средства защиты информации.

- Второе – оценка трудоемкости трудовых функций, которая производится на втором этапе, зависит и от количества ваших АСУ ТП и от количества подсистем средств защиты, входящих в них, а также от норм времени, которые определяются субъективно, исходя из вашего опыта.

- Третье – распределение трудовых функций по ролям (на рисунке ниже приведены роли, которые рассматривались нами для конкретной структуры системы защиты). Роли внутри подразделения по безопасности вы можете для себя выделить другие.

- Четвертое – вычисляется такой показатель как среднесписочная численность. Для расчета используется документ «Межотраслевые типовые нормы времени на работы по сервисному обслуживанию персональных электронно-вычислительных машин и организационной техники и сопровождению программных средств», разработанный Центральным бюро нормативов по труду Министерства труда и социального развития Российской Федерации и утвержденного постановлением Министерства труда от 23.07.1998 г. № 28. В документе приведена формула расчета общих затрат времени на работы в год (за год в часах), значение поправочного коэффициента, учитывающего разовый характер работ. А вот значение коэффициента, учитывающего планируемые невыходы работников во время отпуска и больничных, мы использовали уже из документа «РС БР ИББС-2.7-2015. Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Ресурсное обеспечение информационной безопасности». Но вы можете менять значение этого показателя, и если ваши работники не любят ходить в отпуск или не любят болеть, то вы можете по статистическим данным от кадровой службы изменить этот коэффициент.

- Пятое – это группировка ролей при необходимости. То есть, вы можете посчитать, сколько ролей, допустим, аналитиков необходимо для поддержания системы безопасности АСУ ТП, и если, допустим, у вас получилось полтора аналитика, а специалистов по обслуживанию средств защиты – 0.5, то допускается объединение нескольких ролей в одну штатную единицу. Все мы понимаем, что мы столкнемся с реалиями (нет бюджета, нет возможности выделить штатные единицы и так далее), но хотя бы у вас будет обоснование, и в тот план по защите АСУ ТП, который вы будете разрабатывать, вы можете включить, рассчитанное увеличение штата в течение ближайших 3 лет.

Рассчитать численность персонала

Требования к образованию в ИБ

Теперь о требованиях к образованию, тоже часто задают такой вопрос. Да, они действительно есть, но пока они на стадии правок в Приказе ФСТЭК № 235, которые вступят в силу с 2023 года, поэтому время еще есть, но не много. Есть требования к руководителю структурного подразделения по безопасности, к штатным работникам подразделения, и у тех, и у тех – это высшее профессиональное образование по направлению подготовки специальности информационной безопасности, либо иное высшее профессиональное образование и документ, подтверждающий прохождение обучения по программе профессиональной переподготовки по направлению «информационная безопасность»: для руководителя – 360 часов, для штатных работников — не менее 72-х часов. А также и для того и для другого – это прохождение не реже одного раза в 5 лет обучения по программам повышения квалификации по направлению ИБ.

Для руководителя подразделения по безопасности еще есть требование наличия стажа работы в сфере ИБ не менее трех лет. Что касается профессионального образования – был прецедент, когда в дипломе специалиста по вычислительной технике, было указано много часов (более 72) для дисциплин по защите информации, но образование было непрофильное — это не позволяло данному работнику занимать должность специалиста по безопасности без прохождения профессиональной переподготовки. Профессиональную переподготовку можно пройти по программам, которые согласованы со ФСТЭК России. Здесь, пожалуй, стоит обратить внимание на то, что по итогу вы должны получить документ государственного образца от образовательной организации, чтобы подтвердить профессиональную переподготовку. Что касается повышения квалификации, которое необходимо проходить раз в 5 лет – здесь вы можете выбирать любой курс, который вам нравится и который позволит вам обучиться каким-то новым навыкам работы со средствами защиты или обеспечения ИБ АСУ ТП, даже те курсы, которые не согласованны со ФСТЭК России, потому что за образовательной организацией остается право согласования таких курсов с регулятором.