Дата: 14.11.2021 г.

Автор статьи: Евгений Норкин — Менеджер по продажам в Альтирикс Групп

Введение

Выполнение требований регуляторов — это, безусловно, важно, но в то же время не стоит пренебрегать и реальной защитой здесь и сейчас. В статье расскажу о том, как угрозы изменялись с течением времени и на примере межсетевых экранов (далее — МСЭ/МЭ) разберем, как они эволюционировали и каким функционалом они обладают на данный момент. Также рассмотрим сценарии использования МСЭ и плюсы/минусы импортозамещения.

Развитие типов угроз

Пробежимся кратко по развитию типов угроз. Изначально угрозам подвергались отдельно взятые компьютеры, для обеспечения безопасности было достаточно хостового антивируса. Далее ПК начали объединяться в сети и подвергаться атакам на уровне сети, появляются МСЭ. На следующем этапе сильное развитие получают приложения, для защиты которых используется IDS/IPS. Приложения начинают генерировать большое количество данных, которые также необходимо защищать – это обуславливает появление песочниц и контроля приложений. Злоумышленники становятся избирательнее и их жертвами становятся определенные компании, появляются так называемые таргетированные, т.е. целевые атаки, которые направлены на конкретную компанию, для борьбы с ними используются NGFW с дополнительными модулями, которые включают в себя функционал перечисленных ранее средств защиты, таких как антивирусные ядра, файрволл, IPS, DPI, AppControl, SandBox. С развитием технологий атаки становятся все сложнее и часто при их реализации используется социальная инженерия, искусственный интеллект (AI) или машинное обучение (ML), противодействовать этому типу угроз способна только хорошо выстроенная эшелонированная защита, как правило на основе центра мониторинга ИБ (SOC), включающего в себя SIEM и ранее упомянутые решения.

Функции МЭ/МСЭ в 2021 году

Среди основных функций МСЭ в 2021 году можно выделить:

- Application Control – контроль приложений — технология, позволяющая в потоке трафика определять приложение не на основе используемых портов и протоколов, а по шаблонам, которые содержатся в базе NGFW. Также позволяет ограничить использование приложения не полностью, а частично, оставив возможность в мессенджере, например, отправки текстовых сообщений, но ограничив видеовызовы.

- Firewall – непосредственно, функционал МСЭ, предотвращающий атаки на периметр.

- AntiVirus – ядро потокового антивируса, служит дополнением к хостовым решениям.

- IDS/IPS — анализируют данные и сетевое поведение. Если назначение МСЭ — предотвратить прохождение определенного трафика, тогда как IPS же работает с уже прошедшим трафиком, в этом их принципиальное отличие и именно поэтому IPS логичнее ставить после МСЭ, в этом случае МСЭ будет условным «фильтром грубой очистки», который позволит предварительно отфильтровать трафик с меньшей нагрузкой на систему. Другими словами — МСЭ запрещает трафик, который мы заведомо знаем необходимо запретить, а IDS/IPS ищет аномалии в разрешенном трафике и блокирует подозрительную активность.

- DPI – глубокий анализ пакетов — технология, позволяющая изучать не только заголовки пакетов и номера портов (statefull firewall), но и содержимое целиком, что позволяет точнее анализировать трафик.

- VPN – виртуальная частная сеть, наиболее распространённый сценарий использования — подключение удаленного пользователя к корпоративной сети (remote access VPN) или шифрованный канал связи между территориально-распределенными площадками/филиалами (site-to-site VPN).

- WebFilter – позволяет осуществлять фильтрацию определенного веб-контента и блокировать атаки, специфичные для веб.

- AntiSpam – потоковая фильтрация спама, позволяющая, например, блокировать рассылки фишинговых писем.

- SandBox – виртуальная изолированная среда, имитирующая реальные условия для активности вредоносов, в которой предварительно обрабатывается подозрительное содержимое.

Современные межсетевые экраны позволяют реализовать требования приказов ФСТЭК России и могут закрывать следующие меры защиты информации на примере Приказа ФСТЭК России № 239:

Современные межсетевые экраны позволяют реализовать требования приказов ФСТЭК России и могут закрывать следующие меры защиты информации на примере Приказа ФСТЭК России № 239:

- ИАФ.5 Идентификация и аутентификация внешних пользователей

- ИАФ.7 Защита аутентификационной информации при передаче

- УПД.2 Реализация модели управления доступом

- УПД.9 Ограничение числа параллельных сеансов доступа

- УПД.13 Реализация защищенного удаленного доступа

- УПД.14 Контроль доступа из внешних информационных (автоматизированных) систем

- АУД.3 Генерирование временных меток и (или) синхронизация системного времени

- АУД.4 Регистрация событий безопасности

- АУД.5 Контроль и анализ сетевого трафика

- АУД.7 Мониторинг безопасности

- АУД.9 Анализ действий отдельных пользователей

- АВЗ.1 Реализация антивирусной защиты

- АВЗ.2 Антивирусная защита электронной почты и иных сервисов

- АВЗ.4 Обновление базы данных признаков вредоносных компьютерных программ (вирусов)

- АВЗ.5 Использование средств антивирусной защиты различных производителей

- СОВ.1 Обнаружение и предотвращение компьютерных атак

- СОВ.2 Обновление базы решающих правил

- ОДТ.1 Использование отказоустойчивых технических средств

- ЗИС.2 Защита периметра информационной (автоматизированной) системы

- ЗИС.3 Эшелонированная защита информационной (автоматизированной) системы

- ЗИС.4 Сегментирование информационной (автоматизированной) системы

- ЗИС.5 Организация демилитаризованной зоны

- ЗИС.6 Управление сетевыми потоками

- ЗИС.7 Использование эмулятора среды функционирования программного обеспечения («песочница»)

- ЗИС.8 Сокрытие архитектуры и конфигурации информационной (автоматизированной) системы

- ЗИС.15 Реализация электронного почтового обмена с внешними сетями через ограниченное количество контролируемых точек

- ЗИС.16 Защита от спама

- ЗИС.17 Защита информации от утечек

- ЗИС.18 Блокировка доступа к сайтам или типам сайтов, запрещенных к использованию

- ЗИС.19 Защита информации при ее передаче по каналам связи

- ЗИС.20 Обеспечение доверенных канала, маршрута

- ЗИС.24 Контроль передачи речевой информации

- ЗИС.25 Контроль передачи видеоинформации

- ЗИС.27 Обеспечение подлинности сетевых соединений

- ЗИС.31 Защита от скрытых каналов передачи информации

- ЗИС.32 Защита беспроводных соединений

- ЗИС.34 Защита от угроз отказа в обслуживании (DOS, DDOS-атак)

- ЗИС.35 Управление сетевыми соединениями

- ЗИС.38 Защита информации при использовании мобильных устройств

- ИНЦ.1 Выявление компьютерных инцидентов

- ИНЦ.2 Информирование о компьютерных инцидентах

- ИНЦ.3 Анализ компьютерных инцидентов

- ИНЦ.4 Устранение последствий компьютерных инцидентов

- УКФ.2 Управление изменениями

Сценарии использования МЭ/МСЭ

Далее представлены некоторые типовые сценарии использования МСЭ, далее расскажу о каждом чуть подробнее и разберем их на примерах.

Защита периметра

Наиболее типичный сценарий использования МСЭ, в этом случае ПАК или виртуальный appliance ставится на границе с внешней сетью и защищает корпоративную сеть предприятия от атак извне.

Защита сегмента сети

Еще одним вариантом является дополнительная защита отдельного сегмента (территориально-удаленный филиал компании). В этом случае в дополнение к центральному МСЭ в филиале устанавливается дополнительный МЭ или виртуальное решение, причем управляться оно может как централизованно, так и персоналом по месту нахождения. Использоваться МСЭ в этом случае может как для обеспечения дополнительной защиты, так и для удаленного доступа к центральному офису, либо же иметь специфичные модули в случае их необходимости в филиале. Еще одной причиной установки МСЭ в филиале может стать снижение нагрузки на центральный файрволл.

Фильтрация нежелательных ресурсов

Блокировка контента определенных категорий, например, развлекательного характера для сотрудников на удаленке, либо законодательно запрещенной для просмотра. Некоторые вендоры поддерживают работу со списками Роскомнадзора, подгружая их автоматически, в этом случае администратору не потребуется делать это вручную.

Построение VPN-тоннеля

Организация удаленных рабочих мест, либо доступ к корпоративным ресурсам в командировке.

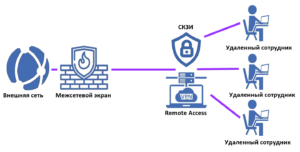

Ниже изображена реализация Remote Access, в этом случае для доступа к корпоративной сети сотрудники должны использовать клиентское приложение.

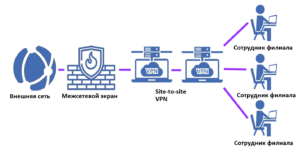

Ниже изображена реализация Site-to-Site, в этом случае доступ к корпоративным ресурсам производится с помощью двух шлюзов, один из которых расположен в головном офисе, а второй — в удаленном филиале, использование клиентского приложения в этом случае не требуется, эти функции берет на себя шлюз.

Защита электронной почты

Дополнительная потоковая защита почты, которая проверяет трафик на входе в корпоративную сеть. Может использоваться параллельно с отдельными решениями для защиты электронной почты, такими как Защита почтовых серверов от Лаборатории Касперского или продукты компании Eset.

Защита АСУ ТП

В этом сценарии дополнительный МЭ может устанавливаться как на границе корпоративной и промышленной сети, так и во внутренней сети АСУ ТП, предотвращая распространение вредоносной активности в сетях АСУ ТП, которые все чаще подвергаются атакам злоумышленников. Для анализа промышленных протоколов, таких как Modbus, Profibus, Profinet, Controlbus/ControlNet, МЭК-104 и т.п., используются специализированные решения – Kaspersky Industrial CyberSecurity (KICS), Positive Technologies Industrial Security Incident Manager (PT ISIM), InfoWatch ARMA, UserGate, в которых большое внимание уделено внутренним угрозам, таким как получение НСД к промышленному оборудованию работниками организации или работниками подрядных организаций. Некоторые решения включают в свой состав промышленный IPS и следят за удаленной отправкой команд на ПЛК и могут не только мониторить команды, но и предотвращать их выполнение на основе черных/белых списков.

Безопасное использование корпоративных приложений

Этот сценарий позволяет реализовать безопасное использование удаленными сотрудниками корпоративных приложений — 1С, CRM, ERP и т.п. в привычном режиме, не предпринимая никаких дополнительных действий.

Подобрать решение для вашего сценария

Импортозамещение

Можно рассматривать различные варианты, исходя из потребностей, бюджета и различного рода ограничений, таких как требования регуляторов или внутренних политик ИБ. Российские решения можно использовать для выполнения требований 187 -ФЗ и приказов ФСТЭК России, либо в случае необходимости использования этих продуктов согласно политики импортозамещения.

Из преимуществ российских решений можно назвать стоимость, русскоязычную техподдержку, которой могут похвастать не все зарубежные вендоры, а также возможность доработки конфигурации под конкретного заказчика, в случае использования продукта зарубежного вендора цена такой доработки может выйти очень существенной. Из отрицательных моментов — решения наших вендоров, как правило, уступают в юзабилити, присутствуют шероховатости в интерфейсе и может страдать функционал отчетов. Да и в целом функционал отстает от лидеров рынка. Еще одной особенностью некоторых российских вендоров является наличие поддержки ГОСТ-шифрования, в случае когда это необходимо, при этом как МСЭ они достаточно слабые (statefull firewall) и мы не рекомендуем их использование с точки зрения практической ИБ, в этом случае предпочтительным будет параллельное использование отдельного файрволла для обеспечения защиты. Подытоживая, хочу сказать, что нашим вендорам в области разработки МСЭ есть куда расти и хочется верить, что большинство недостатков вытекают из того, что разрабатываемые ими продукты гораздо моложе решений от лидеров рынка, а также ниже зрелость рынка ИБ РФ в целом (ниже спрос, меньше бюджеты), и со временем мы будем приближаться к ним ближе и ближе.

Составить План импортозамещения

Лидеры на мировом рынке

В случае отсутствия жестких требований по импортозамещению или в случае выполненных требований по импортозамещению за счет других продуктов, рекомендуем присмотреться к решениям от лидеров рынка, это топовая тройка игроков — Palo Alto, Check Point, Fortinet. Также их можно использовать для выполнения требований Приказа ФСТЭК России от № 21 по защите персональных данных, в котором нет жестких требований по сертификации. На рисунке ниже изображен так называемый квадрант Гартнера, это весьма авторитетное консалтинговое агентство, которое несколько раз в год выпускает свои квадранты для различных классов решений, в которых распределяет вендоров на 4 категории – лидеры, претенденты, нишевые игроки и провидцы. Как вы видите, перечисленная тройка располагается в категории лидеров, причем находятся они там уже длительное время. В целом, конечно, это более «взрослые» решения в плане обеспечения безопасности. Лицензирование как правило модульное, можно приобрести для начала МСЭ с минимальным набором модулей, например, антивирусным ядром и веб-фильтром, а в дальнейшем постепенно докупать, например, песочницу, антибот, защиту мобильных устройств, функционал DLP или SIEM начального уровня, на их основе можно выстроить целую экосистему.

Критерии выбора поставщика

Если мы начнем говорить про критерии выбора поставщика, то ключевым критерием я бы выделил компетенции. Причем, как компетенции менеджера, который должен предложить заказчику решение, исходя из его потребностей, бюджета или ограничений, так и технических специалистов, которые необходимы при проведении пилота, внедрении или дальнейшей техподдержки. Следующий важный критерий — это сроки поставки или проведения работ. Этот критерий зачастую зависит от опыта того или иного вендора, который помогает разработать эффективную методику и за счет грамотного распределения нагрузки между исполнителями, предложить заказчику снижение сроков проведения работ или снижение стоимости, а иногда и то, и другое. Следующий критерий – это стоимость, он тоже важен, но тут все понятно и останавливаться на нем не буду. Опыт аналогичных поставок, внедрения или проведенных работ позволяет интегратору помочь заказчику избежать подводных камней при проведении работ, тем самым обезопасив его от этого риска. Очень важным критерием я считаю возможность проведения пилота силами поставщика. Это позволяет заказчику меньше зависеть от инженеров вендора и гарантированно провести пилот в желаемые сроки. Технические специалисты вендора могут быть заняты на другом проекте, сменить место работы, уйти в отпуск или элементарно заболеть. В этом случае интегратор берет на себя их функции, проведя пилот с минимально необходимым взаимодействием с вендором. Еще один важный критерий – это наличие техподдержки от поставщика, ее можно рассмотреть в разрезе упомянутой мной ранее информации, что не у всех топовых вендоров есть наличие русскоязычной техподдержки, в этом случае часть, либо целиком эти функции на себя может взять интегратор. Ну и последним в списке, но не последним по важности можно назвать репутацию на рынке. Интегратор может сколько угодно рассказывать, как он хорош, но если ваш коллега имел опыт работы с ним и при проведении работ они были выполнены некачественно, были нарушены сроки проведения или некорректно подготовлен пакет документации, в этом случае их дела будут говорить сами за себя.

Мы стараемся соответствовать всем вышеназванным критериям и в дополнение берем на себя обязательства бесплатно выполнить базовую установку и настройку решений, в случае если вы выбираете нас в качестве поставщика.

Мы стараемся соответствовать всем вышеназванным критериям и в дополнение берем на себя обязательства бесплатно выполнить базовую установку и настройку решений, в случае если вы выбираете нас в качестве поставщика.