Дата: 01.11.2021 г.

Автор статьи: Данил Клишин — Руководитель направления по анализу защищенности в Альтирикс Групп

Общая информация о штабных киберучениях

Что же такое штабные киберучения? Для того, чтобы ответить на этот вопрос, для начала нужно разобраться с термином киберучений. Киберучения — это наследники военных учений, которые пришли в область информационной безопасности: у нас также есть две и более конфликтующих сторон, одной из которых приходится обороняться и контратаковать, а другой атаковать и не быть пойманной врасплох. Но если более точно, то под киберучениями понимается симуляция инцидентов информационной безопасности (ИБ), которые перерастают в целевые атаки или угрозы ИБ.

Также киберучения можно поделить на практические и теоретические.

К практическим киберучениям относятся тренировочные действия, направленные на решение задач по ИБ в информационной инфраструктуре или в ее эмуляции, в условиях наиболее приближенных к реальным. При таких киберучениях участники должны реагировать на инциденты ИБ, используя инструменты защиты информации, применяемые в существующей информационной инфраструктуре компании. Формат данных киберучений позволяет проводить их в течение длительного времени, начиная от одной недели и заканчивая несколькими месяцами. Как правило, такой формат киберучений направлен на формирование практических навыков у участников и поиску уязвимостей и угроз ИБ в инфраструктуре, которая входит в границы проводимых учений.

К теоретическим киберучениям относятся интерактивные теоретические занятия, направленные на формирование у участников понимания процессов защиты информации и поддержания состояния ИБ.

При проведении штабных киберучений теоретически моделируются инциденты ИБ, возникновение которых возможно в инфраструктуре компании.

Штабные киберучения (далее — ШКУ) проводятся среди участников ШКУ методами структурированного интервью и мозгового штурма, что позволяет вырабатывать наибольшее количество решений по реагированию на инциденты ИБ за короткий промежуток времени.

Целями проведения штабных киберучений являются:

Целями проведения штабных киберучений являются:

- выявление несогласованности действий между участниками;

- выявление слабых мест в коммуникациях между участниками;

- выявление непроработанных или отсутствующих организационно-распорядительных документов в области ИБ;

- выявление нехватки специалистов ИБ;

- формирование рекомендаций по улучшению процессов обеспечения ИБ.

Ожидаемые выгоды от проведения штабных киберучений

По итогам проведенных ШКУ, вне зависимости от выбранной ранее основной цели проведения ШКУ, снижаются риски ИБ за счёт:

По итогам проведенных ШКУ, вне зависимости от выбранной ранее основной цели проведения ШКУ, снижаются риски ИБ за счёт:

- повышения эффективности действий работников, задействованных в реагировании на инциденты ИБ;

- формирования перечня рекомендаций по улучшению системы коммуникации между работниками;

- формирования перечня рекомендаций по улучшению процесса реагирования на инциденты ИБ;

- проверки навыка реагирования у участников на инциденты ИБ.

Трудоёмкость штабных киберучений

Для объяснения плановых трудозатрат на написание сценария ШКУ, сначала нужно объяснить, что считается сценарием ШКУ. Под сценарием ШКУ понимается наиболее последовательное и правдоподобное описание наступающих инцидентов ИБ в инфраструктуре компании, которые будут предоставлены участникам на рассмотрение во время проведения ШКУ.

![]() Наиболее трудоёмкими вариантами написания сценариев ШКУ являются сценарии с конкретно выбранными объектами и целями инфраструктуры со спланированными целенаправленными атаками, включающими этапы атаки: от разведки и внедрения до уничтожения следов присутствия.

Наиболее трудоёмкими вариантами написания сценариев ШКУ являются сценарии с конкретно выбранными объектами и целями инфраструктуры со спланированными целенаправленными атаками, включающими этапы атаки: от разведки и внедрения до уничтожения следов присутствия.

Примером такого сценария может послужить формирование цепочки атак на клиентскую базу данных, расположенную в локально-вычислительной сети компании. Для того, чтобы составить такой сценарий необходимо, как минимум, изучить логическую схему сети, используемые средства защиты информации, используемые в инфраструктуре сервисы и службы, организационные документы в области обеспечения ИБ, организационные документы в области обнаружения и предотвращения вторжений (компьютерных атак) и на основе всего вышеперечисленного требуется составить наиболее реалистичную цепочку атак, в которой присутствуют актуальные на сегодняшний день инциденты ИБ.

Специалисты Альтирикс групп способны сформировать подобный сценарий, а также добавить в него сторонние инциденты ИБ, для того, чтобы участники не сразу поняли вектор целевой атаки. Также при проведении ШКУ мы способны сформировать сценарии с ветвлениями, которые основываются на предугадывании ответов участников, что дает некую вариацию развития событий.

Наиболее актуальным форматом проведения ШКУ является проведение ШКУ через средства конференц-связи, с использованием разных «веб-комнат» для разных команд участников, поскольку он имеет следующие достоинства:

- Возможность собрать всех участников в одном месте даже в нерабочее время.

- У команд участников есть возможность беспрепятственно совещаться в отведенное им время и составлять план ответа.

- Не требуется искать подходящее для проведения ШКУ помещение.

- Не требуется дополнительного оборудования для записи ШКУ, достаточно найти подходящую площадку, можно даже бесплатную.

Сценарий штабных киберучений

Каждый сценарий ШКУ может иметь разную трудоёмкость в зависимости от выбранных параметров ШКУ и степени детализации сценария. При написании сценария ШКУ в качестве объектов и целей атак рекомендуется выбирать наиболее критичные для компании ресурсы, компьютерная атака (далее — КА) на которые может принести значительные репутационные и материальные потери. Критические для компании объекты и цели следует выбирать из существующих моделей угроз и документов с оценками рисков.

Выбрав цели и объекты КА требуется описать вектора атак или «Kill Chain’s», которые могут привести к нарушению конфиденциальности, доступности и целостности информации. Вектора атак или «Kill Chain’s» также можно выбрать из существующих моделей угроз и документов с оценками рисков.

В случае если вышеназванные документы не разработаны в компании, ШКУ могут послужить основой для их создания или актуализации.

Также при написании сценария возможно формирование новых векторов атак или «Kill Chain’s» (или Extended Cyber-Kill Chain’s) для выбранных целей и объектов КА:

- на основе часто встречающихся уязвимостей, связанных с эксплуатацией операционных систем, служб, сервисов и т.п.;

- на основе распространенных сценариев социальной инженерии;

- на основе метода общего и функционального бенчмаркинга примирительного к КА.

При формировании векторов атак или «Kill Chain’s» рекомендуется руководствоваться такими источниками как OWASP, CAPEC, MITRE и т.п.

Карточка событий для участников штабных киберучений

Формирование инцидентов ИБ является основной частью написания сценария ШКУ. Предыдущие шаги были необходимы для выбора подходящих инцидентов ИБ. Именно на инциденты ИБ будут реагировать участники при проведении ШКУ.

На основе сформированных векторов атак или «Kill Chain’s» требуется выявить инциденты ИБ, которые возникают при последовательности действий относящихся к целевой КА.

Инциденты ИБ должны отражать действия злоумышленника на каждом этапе КА. Также, с целью запутывания участников при проведении ШКУ с целевой КА, в сценарий ШКУ допускается вносить инциденты ИБ, не относящиеся к целевому злоумышленнику. В качестве сторонних инцидентов ИБ могут рассматриваться:

- инциденты, часто фиксируемые в компании, например, неправильно введённый пароль;

- инциденты ИБ, редко фиксируемые в компании, но остающиеся актуальными для инфраструктуры;

- инциденты ИБ, которые могут быть выявлены методом общего и функционального бенчмаркинга примирительно к ИБ.

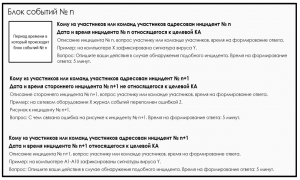

Сформированные инциденты объединяются в блоки событий. Пример такого блока представлен ниже. Блоки событий и инциденты ИБ, представленные в них, требуется выводить участникам постепенно, по мере прохождения сценария ШКУ.

Хронология событий в сценарии штабных киберучений

Для того, чтобы выводить события участникам учений постепенно по мере прохождения сценария ШКУ, потребуется сформировать хронологию событий сценария ШКУ.

При формировании карточки для части блоков событий и инцидентов ИБ рекомендуется выбирать нерабочее время компании с целью анализа реакции участников: будут ли участники беспокоить своих коллег в ночное время, выходные или праздничные дни в рамках рассматриваемого инцидента ИБ. Данное правило помогает выявить недостатки в организационно-распорядительной документации по реагированию на инциденты ИБ в нерабочее время.

Составленная хронология событий поможет:

- правильно распределить инциденты ИБ по блокам событий;

- теоретически смоделировать целенаправленную компьютерную атаку;

- предугадать действия участников;

- дополнить вектора атак и «Kill Chain’s».

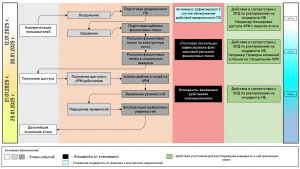

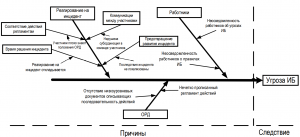

В качестве примера, на картинке представлена хронология событий в которой отражены:

- этапы действий целевого злоумышленника;

- инциденты, вызванные действиями целевого злоумышленника;

- сторонние инциденты от внешних и внутренних нарушителей;

- возможные действия участников при реагировании на инцидент;

- период времени в который происходит этапы атак.

- период времени в который устраняются последствия от инцидента ИБ, сколько часов на это требуется.

Этапы проведения штабных киберучений

После написания сценария требуется подготовиться к проведению ШКУ.

ШКУ состоят из следующих этапов:

- инструктаж участников;

- блоки инцидентов ИБ (реагирование на инциденты);

- итоговое задание, которое может включать в себя определение участниками объекта целевой атаки, методов целевой атаки и т.п.;

- опрос участников о проведенных ШКУ (лучше всего подходит формат опросных листов); при этом опросные листы рекомендуется заполнить сразу после проведения ШКУ;

- выводы организаторов, в которых они говорят об успешности или неуспешности ШКУ.

После анализа итогов ШКУ рекомендуется провести разбор оценок, выводов, рекомендаций и сценария с участниками ШКУ, зафиксировать их вопросы и мнения, после чего приступить к разработке отчетной документации.

Оценка итогов штабных киберучений

По итогам штабных киберучений Альтирикс Групп формирует итоговый отчет, который включает в себя:

- Методику проведения ШКУ.

- Структуру штабных учений, в том числе разработанный сценарий ШКУ и хронологию событий в виде структурных схем.

- Выводы по итогам ШКУ, в том числе выводы по каждому блоку событий.

- Выводы участников по итогам ШКУ.

- Рекомендации по итогам сделанных выводов.

- Протокол ШКУ, в котором отражены все ответы участников на поставленные перед ними задачи.

- Опросные листы, заполненные участниками.

При создании методики оценки ШКУ перед Альтирикс Групп стояли вопросы:

- как понять какие ответы участников были неправильными?

- на сколько они были неверными?

- как уменьшить влияние качественной оценки и увеличить влияние количественной оценки на выводы по итогам ШКУ?

В поисках ответов на эти вопросы мы обратились к ГОСТам, а именно к ГОСТ ИСО 58771 — Менеджмент риска и ГОСТ ИСО 13053 Методология улучшения процессов «Шесть сигм».

В ГОСТе по Менеджменту риска представлены разные методики оценок риска, в том числе такие, как метод мозгового штурма, метод Дельфи, структурированный анализ сценариев методом «что, если» (SWIFT) и тому подобные методы. Фактически формат ШКУ включает в себя большинство методов оценки риска, представленных в данном ГОСТе. Поэтому и для оценки ШКУ было бы логично использовать именно этот ГОСТ и методы оценки представленные в нем.

Для формирования объективных выводов по итогам оценки ШКУ использовался ГОСТ «Методология улучшения процессов «Шесть сигм». Методология «Шесть сигм» основана на процессном подходе и сосредоточена на достижении целей в области качества и внедрении методов постоянного улучшения. В основе данного ГОСТа лежит математический базис, позволяющий произвести количественную оценку характеристик функционирования процесса. Основы, описанные в данном ГОСТе были адаптированы Альтирикс Групп под формат ШКУ.

Методика оценки ШКУ состоит из следующих этапов:

- Первый этап заключается в понимании того, что мы будем оценивать. В нашем случае это ответы участников на инциденты ИБ и блоки событий.

- Определение метрик для оценки ответов, то есть для того, чтобы осуществить оценку, нужно сначала понять по какому признаку мы будем оценивать. Определить количественные характеристики.

- Следующий этап заключается в формировании бальной системы с помощью которой мы будем производить оценку.

Метрики для оценки штабных киберучений

На данном этапе мы определяем количественные характеристики для оценки ответов участников на инциденты ИБ и блоки событий. Для определения данных метрик была составлена древовидная диаграмма критичных для качества реагирования на инцидент ИБ показателей. То есть реагирование на инцидент можно разбить на следующие составляющие:

- коммуникация между работниками,

- время рассмотрения инцидента,

- предотвращение последствий инцидента.

Это не является исчерпывающим перечнем, так как в этот список может входить любой другой параметр выявления инцидента ИБ, все зависит от сценария ШКУ. Пример оценки по данным критериям следующий: в случаях, когда участники делают все по регламенту реагирования на инцидент, но при этом инцидент ИБ рассматривается несвоевременно и с опозданием, то проблема заключается в непроработанных организационных документах. Например, работник 1-ой линии SOC обнаружил инцидент ночью и не предприняв действия по реагированию, передал его для анализа на 2-ою линию SOC, сотрудники которой выходят на работу с утра. Таким образом с момента обнаружения инцидента и до выхода на работу сотрудников второй линии SOC появляется возможность реализации угрозы ИБ. При всем этом сотрудник первой линии SOC действовал строго по регламенту. Описанная ситуация позволяет сделать вывод, что регламент по реагированию на инциденты в нерабочее время второй линии SOC сформирован неправильно или вовсе отсутствует.

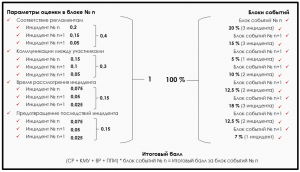

При этом наиболее объективным параметром является «соответствие действий участников регламентам». Оценка по остальным параметрам производится эмпирическим путем. Каждая метрика стоит определенную цену. Цена каждой метрики разная и зависит от объективности данной метрики. Сумма всех метрик равна 1 в каждом блоке событий за все инциденты, рассмотренные в нем. Рекомендуемые цены метрик представлены ниже.

- Соответствие регламентам (СР) — 0,4

- Коммуникации между участниками (КМУ) — 0,3

- Время рассмотрения инцидента (ВР) — 0,15

- Предотвращение последствий инцидента (ППИ) — 0,15

Формирование стоимости инцидента

На следующем этапе определяется стоимость каждого инцидента в блоке событий относительно рассмотренных выше метрик. То есть если в блоке событий рассматривается два инцидента и при этом сумма всех метрик равна 1, то мы могли бы просто разделить 1 на 2 и получили бы по 0,5 на каждый инцидент, но такой подход не является объективным, т.к. сложность инцидентов может быть разная. Для определения того, какие инциденты ИБ будут более значимыми и приоритетными рекомендуется составить матрицу приоритетов, в соответствии с которой наибольшее количество баллов получают инциденты, вызванные целевым атакующим, наименьшее количество баллов получают инциденты, вызванные ошибками при эксплуатации, например, пользователь неправильно ввёл пароль определенное количество раз. Вместо этих прямоугольников требуется подставить инциденты, которые будут оцениваться по вероятности развития инцидента ИБ и последствий от реализации угрозы.

Оценка блоков событий и общая статистика по ним

Вне зависимости от количества блоков событий и инцидентов ИБ в них, сумма блоков событий равна 100%. Цена каждого блока событий разная и зависит от сложности и количества инцидентов, представленных в них. По итогам каждого блока событий проставляются баллы. Баллы формируются за счет умножения суммы цен параметров на цену блока события. Максимальное количество баллов за все блоки событий – 100. На рисунке приведен пример оценки по каждому параметру и блоку событий. В примере первый инцидент ИБ относится к целевой КА, тем самый данный инцидент ИБ является наиболее значимым и ему достается ~ 50% от цены каждого параметра. Соответственно максимальное возможное количество баллов за блок событий №n равно двадцати, т.к. 1 * 20. В случае если участники отвечали не в соответствии с разработанными регламентами и получили 0 по всем инцидентам в данном параметре, то количество баллов за блок событий №n будет равно 12 из 20 возможных.

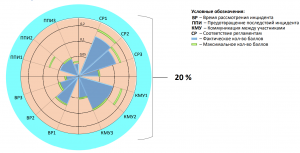

Для полноценного формирования выводов рекомендуется по итогам каждого блока событий соотносить полученный балл и цену параметра с максимально возможными баллами и ценами параметров. Для наглядного представления, по итогам оценки каждого блока событий рекомендуется создавать круговую диаграмму с метриками оценки. В данном случае реагирование на все инциденты ИБ, представленные в блоке событий, проводилось своевременно. Но были проблемы с предотвращением последствий инцидента, с коммуникацией между участниками и с выполнением действий по регламенту. Как пример, это может свидетельствовать о том, что участники не знают регламенты и не соблюдают субординацию либо иерархия должностей не регламентирована.

Формирование выводов и рекомендаций по итогам оценки штабных киберучений

После оценки действий участников, переходим к формированию выводов по итогу ШКУ. Формирование выводов состоит из следующих этапов:

- Составление причинно-следственных связей с плохой оценкой по какой-либо метрике.

- Анализ обратной связи от участников.

- Выявление основных проблем.

- Формирование рекомендаций по их устранению

Также рекомендуется получить обратную связь от участников. Для этой цели подходят опросные листы с заранее определенными вопросами по типу:

- Возникли ли проблемы в общении и понимании других участников?

- Существующие регламенты помогли отреагировать на все инциденты?

- Какие выводы вы сделали для себя по итогам ШКУ?

- и т.п.

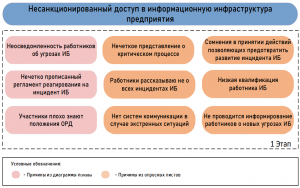

Выявление причин реализации угроз

Далее переходим к составлению причинно-следственных связей с плохой оценкой по какому-либо параметру. На рисунке представлен пример диаграммы Исикавы. Например, мы выявили, что за реагирование на инцидент по параметру «коммуникации между участниками» стоит маленький балл, что может свидетельствовать о нарушении субординации и отсутствии низкоуровневых документов, позволяющих разрешить спорные ситуации при реагировании на инцидент. Такой анализ проводится для каждого инцидента.

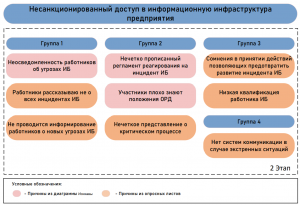

По итогам получения причинно-следственных связей с проблемой и опросных листов требуется составить диаграмму сродства (метод «KJ»). На первом этапе составления диаграммы сродства требуется выписать причины, выявленные при составлении диаграммы Исикавы и анализе опросных листов от участников.

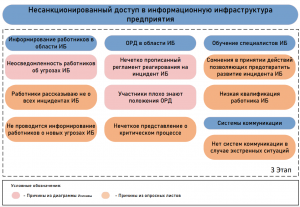

На втором этапе требуется выполнить группировку данных по общим признакам.

На третьем этапе формирования диаграммы сродства выявляются общие признаки для каждой группы и на основе выявленных проблем формируются выводы.

![]() Основываясь на показанных примерах, может сложиться ощущение, что можно сделать выводы и без методики, но нужно понимать что рассмотренные примеры были упрощены для их понимая. По итогам реальных ШКУ сделать полноценные выводы может быть не простым занятием.

Основываясь на показанных примерах, может сложиться ощущение, что можно сделать выводы и без методики, но нужно понимать что рассмотренные примеры были упрощены для их понимая. По итогам реальных ШКУ сделать полноценные выводы может быть не простым занятием.